Hackers norte-coreanos utilizam blockchain como arma em nova campanha ‘EtherHiding’

EtherHiding utiliza smart contracts para armazenar e distribuir código malicioso, tornando quase impossível sua remoção devido ao design imutável da blockchain.

Uma nova ameaça cibernética está surgindo na Coreia do Norte, à medida que hackers apoiados pelo Estado experimentam incorporar código malicioso diretamente em redes blockchain.

O Threat Intelligence Group (GTIG) do Google relatou em 17 de outubro que a técnica, chamada EtherHiding, marca uma nova evolução em como hackers ocultam, distribuem e controlam malware em sistemas descentralizados.

O que é EtherHiding?

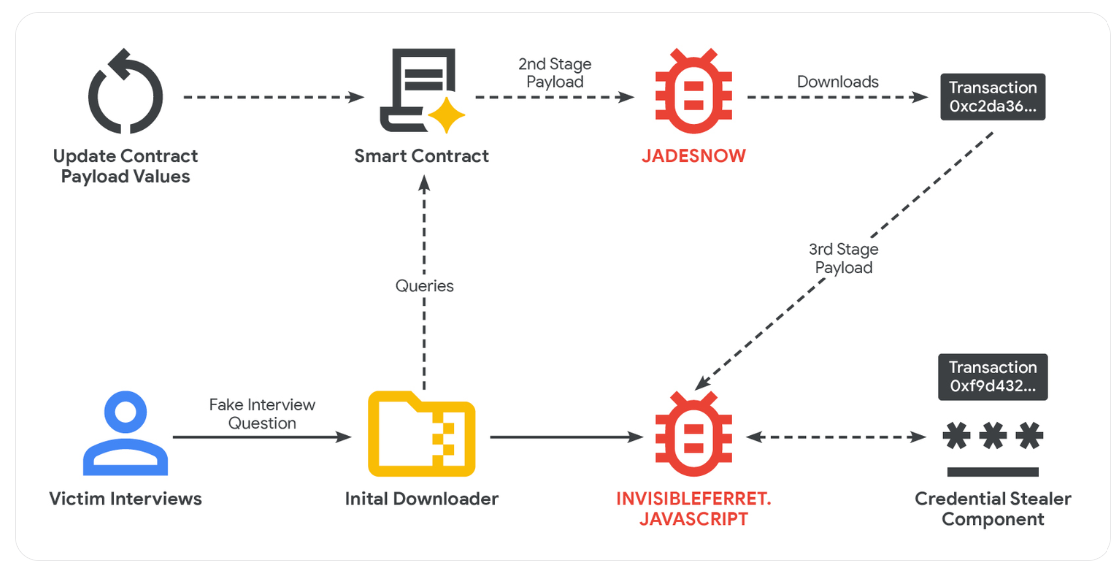

O GTIG explicou que o EtherHiding permite que atacantes transformem contratos inteligentes e blockchains públicos como Ethereum e BNB Smart Chain em armas, utilizando-os para armazenar cargas maliciosas.

Uma vez que um trecho de código é carregado nesses registros descentralizados, removê-lo ou bloqueá-lo torna-se praticamente impossível devido à sua natureza imutável.

“Embora os contratos inteligentes ofereçam maneiras inovadoras de construir aplicações descentralizadas, sua natureza imutável é aproveitada no EtherHiding para hospedar e servir código malicioso de uma forma que não pode ser facilmente bloqueada”, escreveu o GTIG.

Na prática, os hackers comprometem sites legítimos em WordPress, frequentemente explorando vulnerabilidades não corrigidas ou credenciais roubadas.

Após obter acesso, eles inserem algumas linhas de JavaScript — conhecidas como “loader” — no código do site. Quando um visitante abre a página infectada, o loader conecta-se silenciosamente ao blockchain e recupera o malware de um servidor remoto.

EtherHiding na BNB Chain e Ethereum. Fonte: Google Threat Intelligence Group

EtherHiding na BNB Chain e Ethereum. Fonte: Google Threat Intelligence Group O GTIG destacou que esse ataque frequentemente não deixa rastros visíveis de transação e requer poucas ou nenhuma taxa, pois ocorre fora da cadeia. Isso, essencialmente, permite que os atacantes operem sem serem detectados.

Notavelmente, o GTIG rastreou a primeira ocorrência do EtherHiding para setembro de 2023, quando apareceu em uma campanha conhecida como CLEARFAKE, que enganava usuários com falsos avisos de atualização de navegador.

Como Prevenir o Ataque

Pesquisadores de cibersegurança afirmam que essa tática sinaliza uma mudança na estratégia digital da Coreia do Norte, de apenas roubar criptomoedas para usar o próprio blockchain como uma arma furtiva.

“O EtherHiding representa uma mudança para a próxima geração de hospedagem à prova de balas, onde os recursos inerentes da tecnologia blockchain são reaproveitados para fins maliciosos. Essa técnica destaca a evolução contínua das ameaças cibernéticas à medida que os atacantes se adaptam e aproveitam novas tecnologias a seu favor”, afirmou o GTIG.

John Scott-Railton, pesquisador sênior do Citizen Lab, descreveu o EtherHiding como um “experimento em estágio inicial”. Ele alertou que combiná-lo com automação baseada em IA pode tornar ataques futuros muito mais difíceis de detectar.

“Espero que os atacantes também experimentem carregar diretamente exploits de zero clique em blockchains, visando sistemas e aplicativos que processam blockchains... especialmente se às vezes estiverem hospedados nos mesmos sistemas e redes que lidam com transações / possuem wallets”, acrescentou.

Esse novo vetor de ataque pode ter implicações graves para a indústria cripto, considerando que os atacantes norte-coreanos são significativamente prolíficos.

Dados da TRM Labs mostram que grupos ligados à Coreia do Norte já roubaram mais de US$ 1,5 bilhões em ativos cripto somente este ano. Investigadores acreditam que esses fundos ajudam a financiar os programas militares de Pyongyang e os esforços para contornar sanções internacionais.

Diante disso, o GTIG aconselhou os usuários de cripto a reduzirem seus riscos bloqueando downloads suspeitos e restringindo scripts web não autorizados. O grupo também incentivou pesquisadores de segurança a identificar e rotular códigos maliciosos incorporados em redes blockchain.

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez também goste

Verdade Econômica: IA impulsiona o crescimento sozinha, criptomoeda surge como ativo geopolítico

O mercado já não é mais impulsionado pelos fundamentos.

O que aconteceu com o restaking?

Análise aprofundada do caminho de re-stake da EigenLayer: os desafios enfrentados e as conquistas do EigenDA, todos pavimentando o novo rumo para o EigenCloud.

Piscina exclusiva de staking JUP com FDV de 69 milhões: vale a pena participar da oferta pública da HumidiFi?

Uma visão geral sobre a tokenomics e as regras das ofertas públicas.